アメリカでは4人に1人の割合まで普及したと言われるスマートスピーカーですが、レーザー光線を使った比較的簡単なハッキング方法が発見されました。

光を使って音声で操作するデバイスをハッキングというのはいまいちピンとこないかもしれませんが、実行のハードルは意外に低いため対策方法も合わせて紹介していきます。

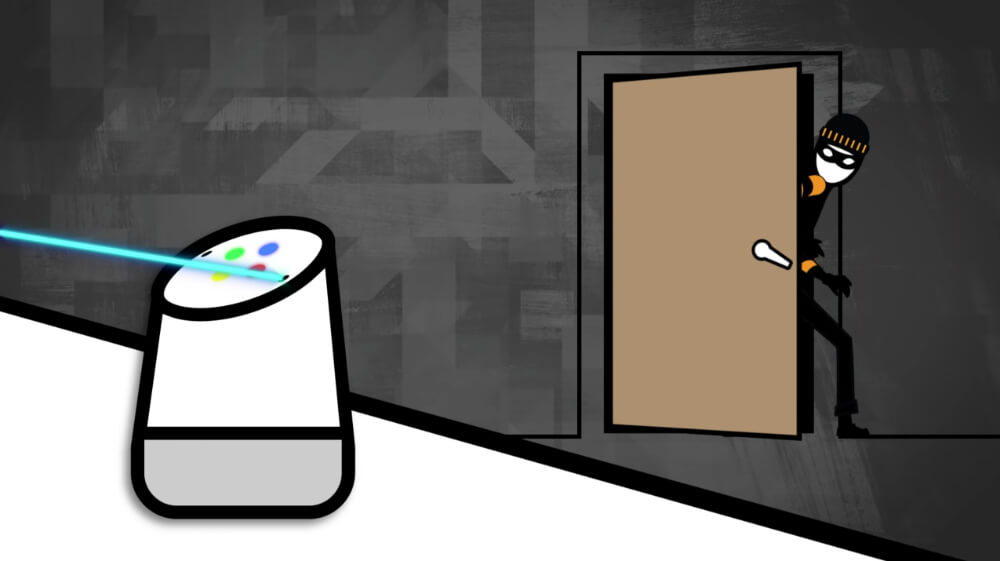

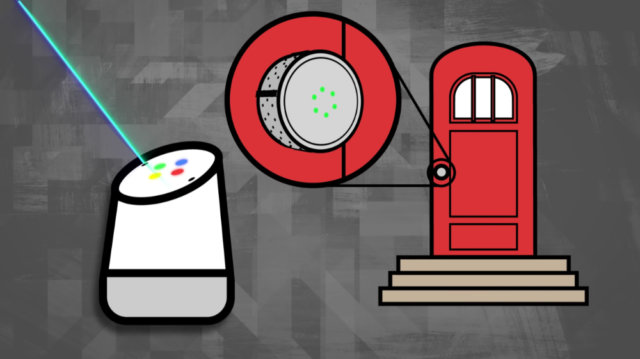

レーザーでGoogle HomeやAmazon Echoを遠隔操作

まず、どのような手法でハッキングされるのでしょうか?この攻撃は、MEMSと呼ばれるマイクの脆弱性をついたものです。

このMEMSタイプのマイクでは、光の波動も、まるで音の振動かのように読み取り反応してしまいます。

つまり、このレーザー信号で実行したいコマンドの音の波形を偽装できれば、レーザー光によりスマートスピーカーをコントロールできるようになるのです。

具体的には、家の家電のコントロールや場合によってはガレージの開閉、また不正に電話もできるため通話機能を悪用した盗聴など、様々なリスクが生まれてきます。

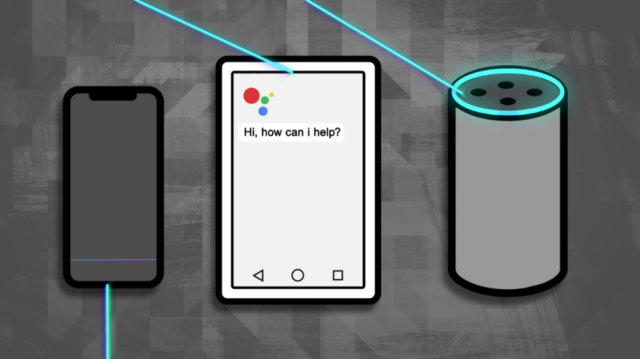

この攻撃の対象には、Amazon EchoやGoogle Home、HomePodも含まれています(ただし、HomePodではプライベートな内容へのアクセスにiPhoneへの認証を要求)。

そして、MEMSのマイクを採用しているタブレットやスマホでも成功しているようです。

攻撃へのハードルは低い

さらに、悪いことにこの攻撃を実行するハードルはあまり高くありません。つまり、悪用されやすいということです。

その理由の一つは低コストな点です。レーザーポインターやオーディオアンプなど必要な機材の全て合わせても10万円には及びません。

さらに、赤外線レーザーを用いれば、攻撃に気付かれるリスクも大幅に減少します。

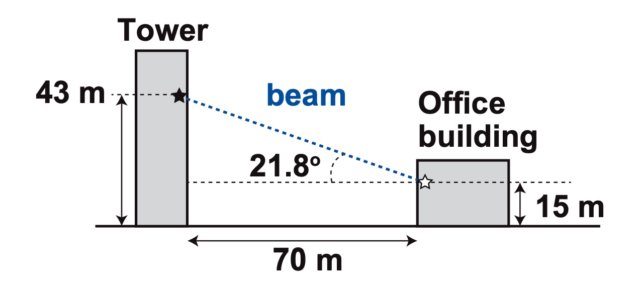

実際に、実験では70m離れた地点からの攻撃に成功しています。

ちなみに、最大で110m離れた地点からのハッキングはすでに成功しており、この距離は今後まだまだ伸ばせるようです。

そして、このハッキング方法に関する研究はまだ日が浅いため、今後理解が深まるほど手口が巧妙に悪化する可能性がある点も注意が必要です。

レーザーを用いたハッキング攻撃に対する対策

では、このような攻撃に対して、私たちができる対策はあるのでしょうか。

すでに気づいている方もいると思いますが、レーザー光を用いるというだけあって、この攻撃には「光の通り道」を確保する必要があります。

逆にいえば、その「光の通り道」を防ぐことが対策として有効なことが確認されています。

具体的には、窓際にスマートスピーカーをおかない。あるいは、スマートスピーカの窓へ面する側に何かしらの敷居を立てるなども効果的でしょう。

そして、攻撃が行われていることに気付けるように、Google Homeなどでは会話のログを定期的に確認することも大事です。

また、ハッキングされることを前提にスマートスピーカーのアクセス範囲を管理するというのも重要でしょう。

例えば、ガレージや扉の鍵の開閉へのアクセスはセキュリティ的なリスクを大幅に増大させるためHomePodのようにスマホでの認証を求めることも有効です。

もちろん、全てを制限してしまってはスマートスピーカの強みである利便性を殺してしまうことになりますが、スマートスピーカーにおいて、利便性とセキュリティは常にトレードオフの関係にあるということを気に留めておく必要があるでしょう。

実際のハッキングの様子は下の動画から確認できます。